Você sabe quem está do outro lado da tela ao abrir uma conta ou fechar uma parceria? Essa resposta define risco, custo e experiência. Seu time precisa equilibrar prevenção à fraude, exigências regulatórias e usabilidade.

Aqui você encontra um guia aplicável de KYC para pessoas jurídicas e beneficiários finais, com fluxos por risco, tecnologia certa em cada etapa e métricas de gestão.

Navegue por tópicos

A pergunta que importa

Como validar quem está do outro lado com segurança e escala. Identidade sintética, contas de aluguel e empresas de fachada exploram brechas no cadastro.

O caminho é ajustar esforço ao risco, reduzir atrito para bons clientes e elevar o crivo quando os sinais pedem atenção. Esse equilíbrio nasce de uma jornada bem desenhada, presença verificada e esteiras de decisão transparentes, e é onde a Oiti atua com seu histórico de mais de R$ 10 bilhões em fraudes bloqueadas antes de acontecer.

O que é KYC e como ele sustenta a confiança digital

KYC é o processo que empresas usam para verificar a identidade de clientes, garantindo segurança e conformidade com leis contra fraudes. A sigla vem de “Know Your Customer” e é comum em instituições financeiras e digitais que precisam validar quem está por trás de cada transação.

Em pessoa jurídica, não basta olhar o CNPJ. É preciso confirmar representantes, poderes de assinatura e quem controla de fato como beneficiário final.

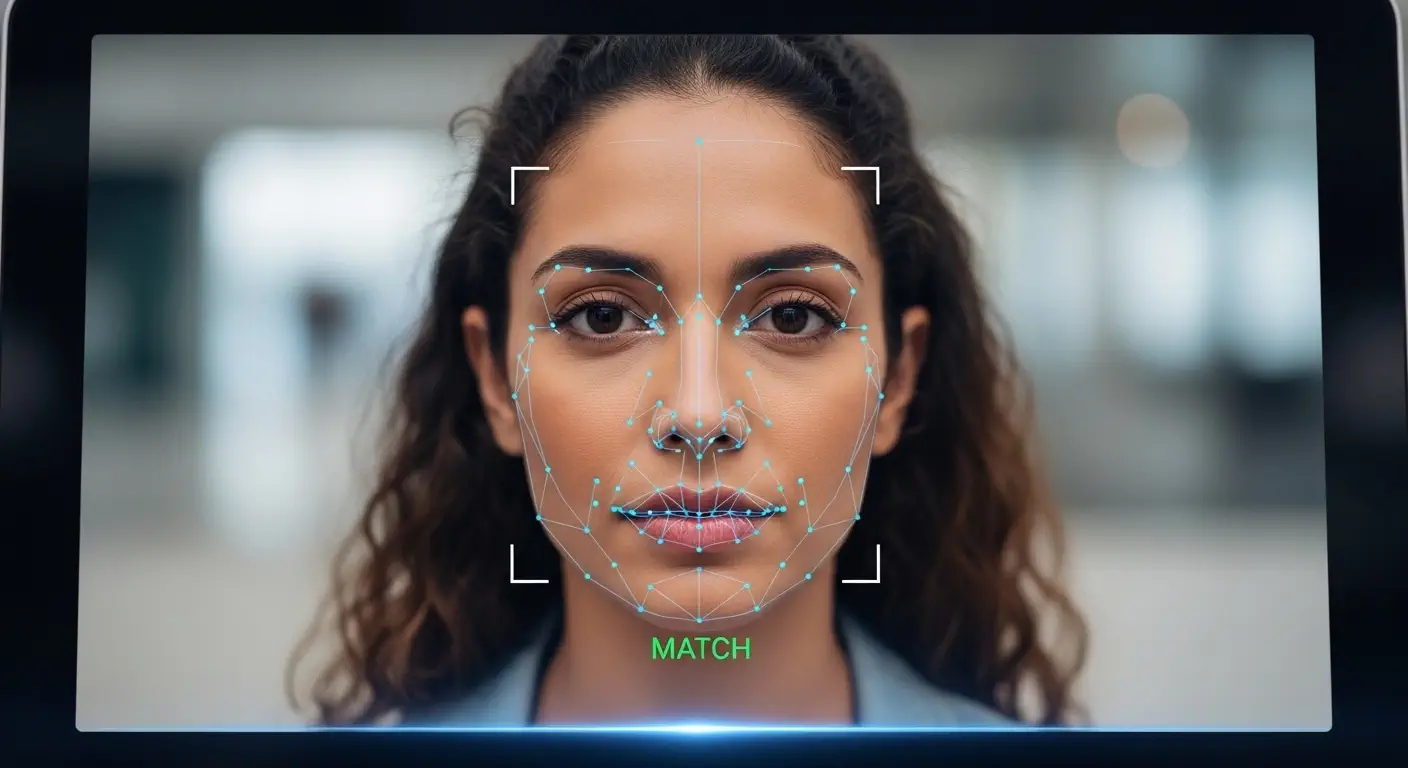

Na prática, KYC moderno funciona em três camadas. Primeiro, a identificação, com coleta de dados e documentos. Depois, a verificação, que checa autenticidade com OCR, documentoscopia e biometria com prova de vida.

Por fim, o monitoramento contínuo, que detecta mudanças cadastrais, comportamentais e societárias ao longo do ciclo de vida. KYC conversa com KYB e CDD, e se integra a políticas de PLD com trilhas auditáveis e revisões periódicas.

O objetivo é claro. Formar uma visão confiável, aprovar bons clientes com segurança e manter essa confiança a cada interação.

Por que KYC é vital

Sem desenho correto, passam cadastros fictícios, representantes sem mandato e controladores ocultos. O impacto atinge perdas, reputação e auditorias.

KYC precisa ser contínuo. Inclua revisões por tempo e por evento, como mudanças societárias ou comportamento fora do padrão. Assim a operação cresce com controle e previsibilidade.

Princiapis diretrizes operaionais de KYC

Aplique esforço proporcional ao risco. Segmente por setor, porte e atividade para reduzir fricção onde não é necessária. Garanta etapas mínimas que contemplem validação de CNPJ, análise de documentos societários, comprovação de poderes de representação e identificação do beneficiário final.

Monitore eventos anômalos e mantenha evidências com logs e rastreabilidade de ponta a ponta. Isso facilita auditorias e protege decisões.

Use tecnologia modular e escalável. A Oiti oferece APIs que orquestram perfis por risco e permitem integração flexível.

LGPD no KYC

Base legal. KYC envolve dados pessoais e, muitas vezes, dados sensíveis. Para dados pessoais, as bases mais usadas são obrigação legal e regulatória, execução de contrato e legítimo interesse com teste de balanceamento.

Para dados biométricos, a LGPD permite tratamento para prevenção à fraude e segurança do titular em processos de identificação e autenticação em sistemas eletrônicos, sem exigir consentimento específico quando essa é a finalidade.

Princípios. Explique o propósito, colete somente o necessário, mantenha transparência sobre etapas e prazos de retenção, aplique controles de segurança e registre evidências que comprovem conformidade.

Direitos do titular. Disponibilize canais para acesso e correção de dados, informação sobre compartilhamentos e revisão de decisões automatizadas quando aplicável. Estabeleça SLA e trilha de atendimento.

DPIA e governança. Para fluxos de alto risco, produza Relatório de Impacto à Proteção de Dados, nomeie o Encarregado e publique o canal. Versione políticas e mantenha inventário de tratamentos.

Retenção e descarte. Defina prazos por categoria de dado. Mantenha o que a lei exige ou para defesa em processos. Faça descarte seguro ao fim do prazo e registre acessos.

Compartilhamento e transferências. Formalize operadores, cláusulas de segurança e auditoria. Em transferências internacionais, use salvaguardas adequadas.

Boas práticas de biometria.

Separe a base biométrica, criptografe dados, teste continuamente contra ataques de apresentação, rode chaves, audite periodicamente e retenha somente o necessário.

Fluxo de KYC eficaz

Comece por uma coleta estruturada que comprove vínculos e mandatos. Verifique documentos com tipificação, OCR e documentoscopia, extraindo dados e comparando fontes.

Use biometria facial no representante, com face match contra o documento e prova de vida para bloquear foto, vídeo e deepfake. O tipo de liveness deve seguir o risco.

Ativo em ações sensíveis, passivo em baixo risco e híbrido quando busca robustez com atrito controlado.

Classifique o risco em um score e defina esteiras de aprovação, revisão ou reprovação com base em sinais objetivos. Feche o circuito com monitoramento contínuo, SLAs, segregação de funções e controles de exceção.

Lacunas operacionais e como resolver

Beneficiário final e poderes de representação merecem atenção desde o início. Identifique quem controla de fato e comprove poderes de assinatura. Amarre essas evidências à decisão para evitar aprovações sem mandato.

Outro ponto é a presença real. Selfie sem prova de vida abre porta para spoofing. Ajuste liveness por risco e mantenha captura guiada para reduzir falhas.

Sem score e motivos claros, a revisão trava. Registre o porquê de cada falso positivo, transforme o aprendizado em regra e diminua filas.

Métricas precisam guiar mudanças. Acompanhe aprovação na primeira tentativa, tempo de onboarding, abandono, fraudes por cluster e cadastros revisados no prazo.

Com esses dados, você remove atrito onde não há risco e sobe o nível onde há exposição.

Prevenção de risco no KYC

Risco baixo pede leveza. Risco alto exige rigor. Construa um score que combine dados cadastrais, biometria e comportamento.

Procure sinais de identidade sintética e redes coordenadas como dispositivos compartilhados e endereços repetidos.

Cruze listas internas e externas e registre a regra aplicada com o respectivo motivo. Quando reprovar por captura ruim ou dado desatualizado, ofereça retry guiado com instruções simples e limite de tentativas.

Em ações críticas como PIX, pagamentos e alterações sensíveis, peça autenticação biométrica quando o risco subir.

Um fluxo de KYC é, acima de tudo, um motor de orquestração de riscos orientado por dados. A solução deve ser desnhada para minimizar o atrito para o cliente, utilizando a inteligência artificial e a biometria para fazer o trabalho pesado e garantir que o passo a passo seja intuitivo. Em suma, o objetivo é transformar a conformidade regulatória em um diferencial competitivo e velocidade de onboarding.

Diego de Lima Nascimento — Head de Arquitetura de Soluções

Erros que derrubam conversão

Evite tratar todo cadastro como alto risco. Não use selfie sem prova de vida. Não negue sem oferecer nova tentativa quando o problema é captura ou dado vencido.

Diferencie representante de beneficiário final. Não aplique o mesmo fluxo a todos os CNAEs. Registre evidências sempre.

KPIs que importam

Acompanhe aprovação na primeira tentativa e tempo de onboarding. Meça abandono, revisões e tempo de fila. Observe reincidência por cluster, cadastros revisados no prazo e conversão por perfil de risco.

Use essas métricas para ajustar regras, dimensionar equipe e evoluir modelos.

Agende uma demonstração

Biometria facial com a credibilidade de quem é pioneiro

Descubra como a Oiti pode apoiar sua operação com mais agilidade e confiança

Checklist prático

• Política de risco por setor, porte e atividade

• Jornada mapeada para pessoa jurídica e beneficiário final

• OCR, documentoscopia, face match e liveness por etapa

• Score com esteiras automatizadas e motivos de decisão

• Integração com sinais internos e externos de fraude

• Logs e evidências auditáveis disponíveis

• Monitoramento por tempo e por evento

• SLAs e critérios de exceção publicados

• KPIs por coorte com plano de ação

Como a Oiti apoia o KYC

A Oiti entrega identificação e autenticação biométrica via API modular, com orquestração por risco. A solução certiface ID reúne verificação documental, face match e prova de vida no onboarding.

A solução certiface AT autentica ações críticas como pagamentos, PIX, habilitação de dispositivo, atualização de senha e alterações cadastrais com baixo atrito. A operação escala com lastro.

O Bureau de Faces soma mais de 100 milhões de identidades únicas , com 99% de disponibilidade. Já evitou mais de R$10 bilhões em fraudes. Esses números reduzem revisão manual e preservam conversão quando o volume cresce.

Conclusão

KYC funciona quando conecta três pilares. Fluxos por risco tratam organização, representante e beneficiário final com a profundidade certa.

Tecnologia garante presença e vínculo com verificação documental, biometria e prova de vida.

Governança fecha o ciclo com métricas, logs e revisões por tempo e por evento.

FAQ

Qual a diferença entre KYC e KYB?

KYC identifica e verifica pessoas. KYB aprofunda a pessoa jurídica. Estrutura societária, atividade, beneficiário final e poderes de representação.

Em fluxos corporativos, os dois caminham juntos.

Quando pedir prova de vida ativa, passiva ou híbrida?

Risco baixo pede liveness passivo. Risco alto e ações sensíveis pedem ativo. Híbrido equilibra robustez e experiência quando o volume cresce.

Regra simples, risco sobe, liveness sobe.

Como evitar falsos positivos sem abrir brecha?

Registre o motivo de cada reprovação. Alimente um score com variáveis biométricas, cadastrais e comportamentais.

Teste mudanças em coortes pequenas. Remova atrito onde o risco é baixo e concentre rigor onde o risco aparece.

O que medir para saber se o KYC funciona?

Quatro leituras te dão direção. Aprovação na primeira tentativa. Tempo de onboarding.

Falsos positivos por motivo. Casos em revisão e tempo de fila. Some fraudes por cluster e cadastros revisados no prazo. Decida com dados, não com sensação.

Como lidar com reprovação por erro de captura ou dado vencido?

Ofereça retry guiado. Explique o que corrigir. Mostre exemplo de foto válida. Limite tentativas para evitar looping. Isso salva bons cadastros e reduz chamados.

Como tratar representante legal e beneficiário final na prática?

Exija documentos que provem poderes. Busque o beneficiário final em fontes oficiais. Amarre essas evidências à decisão. Sem isso, você aprova quem não tem mandato.

Como encaixar KYC em sistemas legados?

Orquestre por API e por perfil de risco. Comece pelos pontos de maior perda. Onboarding e autorizações sensíveis. Evolua por ondas, sempre medindo impacto.

Descubra como reduzir fraude sem perder conversão. Entre em contato e agende uma demonstração.